Google lanza Project Fi: Su operador móvil virtual

Uno de los grandes rumores que se mencionaban en el mundo de la tecnología, últimamente, era el del lanzamiento del propio operador móvil de Google. Pues bien, hoy, los de Mountain View han decidido disipar todos los rumores alrededor de ese servicio, lanzándolo de manera oficial.

Así es. Google ha dado el primer paso oficial de su nuevo operador móvil virtual, llamado Project Fi, con una tarifa que va a atraer a más de un usuario, por su gran conveniencia, sobre todo, en el tema de datos.

Por ejemplo, si pagas US$20 al mes, tienes llamadas ilimitadas, mensajes de texto ilimitados, y roaming en más de 120 países, con la misma tarifa local.

Y si quieres tener Internet móvil, la tarifa es la siguiente: US$10 por cada 1 GB de consumo. Es decir, contratas el servicio por ese precio, y puedes consumir hasta 1 GB de datos, pero si en caso esa cantidad te queda corta, no te preocupes, porque podrás aumentarla las veces que quieres, por la misma premisa de US$10 por 1 GB.

Y si en caso pagas US$30 por 3 GB, pero en el transcurso del mes solo gastaste 1 GB o 2 GB, no te preocupes, Google te devolverá el monto de la diferencia para que así no eches a perder tu inversión.

Pero las tarifas no lo son todo, ya que Project Fi hace que tu número esté alojado en la nube, a fin de que puedas realizar llamadas practicamente desde cualquier lugar, accediendo a Hangouts.

Por el momento, Project Fi solo se encuentra disponible en Estados Unidos, donde Google utiliza las redes de T-Mobile y Sprint para la conectividad. Además, para poder gozar del servicio es necesario contar con un Nexus 6, el único dispositivo que es admitido, actualmente.

Por supuesto, se espera que pronto llegue a más países y a más dispositivos. De hecho, Google ha puesto una opción para que los usuarios interesados se registres con su correo electrónico y reciban noticias sobre los próximos destinos de Project Fi.

Fuente:tecnologia21

Views

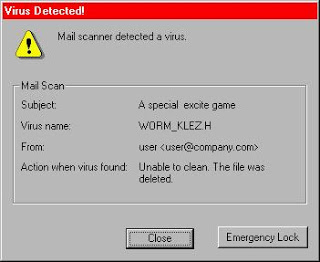

Abriendo el telón, dicen los más duchos en la materia que hace 43 años la computadora IBM Serie 360 fue atacada por el primer virus de la historia:

Abriendo el telón, dicen los más duchos en la materia que hace 43 años la computadora IBM Serie 360 fue atacada por el primer virus de la historia:  Desde aquel emblemático ataque del año 1972 al equipo de IBM la lista de las diez amenazas comenzó a ser estelarizada por virus de relevancia mundial, como

Desde aquel emblemático ataque del año 1972 al equipo de IBM la lista de las diez amenazas comenzó a ser estelarizada por virus de relevancia mundial, como