La Nube, úsala para salvar tus trabajos escolares

Más que ser una tendencia, esta herramienta básica será uno de tus aliados principales para la productividad y compartir información.

¿Cuántas veces te ha sucedido que llegas a clase y te das cuenta de que olvidaste tu dispositivo USB, y con él, tu tarea o proyecto? Aunque en ese momento parezca el fin del mundo, hay una manera muy sencilla de evitarlo. Los servicios de almacenamiento en la Nube, además de ser una herramienta que te librará de crisis de último momento, son una buena forma de administrar tus archivos, documentos, imágenes e información de manera ordenada y siempre accesible.

“No necesito un disco duro en mi computadora si me puedo conectar a un servidor más rápidamente… Estar cargando esas computadoras no conectadas es complicado por comparación”, así lo resumió Steve Jobs, indicando que esta forma de almacenamiento a través de servidores de Internet que pueden ser consultados por varios usuarios, era un distintivo importante de las nuevas generaciones tecnológicas.

Este paradigma que sirve como una alternativa de tecnología de información para empresas, que reduce costos y mejora la interacción entre empleados, es también un aliado importante en otros ámbitos.

Más que sólo funcionar como un depositario de archivos con el que puedes guardarlos y descargarlos, el concepto se adapta para usarse en apps y plataformas que buscan convertir su funcionalidad en un espacio virtual donde estudiantes, maestros y expertos se conecten de manera virtual con herramientas multimedia y de productividad.

Así, además de tener en tu celular y computadora tus documentos, puedes compartirlos con compañeros y profesores para tener comunicación en tiempo real y editar los archivos, optimizando tareas y trabajos en equipo sin importar en dónde y cuándo se conecten.

Asimismo, facilitará la tarea de enviar archivos de video, imágenes en alta resolución y otros recursos multimedia que usualmente requerirían compartirse con una USB o tarjeta SD de alto almacenamiento.

Otra ventaja útil de la Nube son los sistemas de respaldo de información, pues te permitirán tener acceso desde cualquier lugar a contenidos generados y almacenados en tu smartphone, tablet y computadoras, sin temor a que puedan perderse en caso de una falla o robo de tu equipo.

Servicios

Aquí te dejamos algunas opciones de aplicaciones y plataformas que puedes probar.

• Google drive. El servicio de alojamiento para usuarios de Gmail y Android.

• OneDrive. El sistema predeterminado para usuarios de Microsoft y Outlook.

• iCloud. Para iOS y Mac.

• Box y Dropbox. Estos sistema son multiplataforma con aplicaciones y versiones para computadora y la Web.

Éstas son algunas aplicaciones de productividad que usan almacenamiento en la Nube que pueden serte útiles.

• Evernote. Crea, almacena y comparte notas y documentos y páginas web que puedes enriquecer con archivos de audio, fotos y recursos multimedia.

• Prezi. A manera de un lienzo virtual, la plataforma sirve para crear presentaciones interactivas que puedes exportar, compartir y consultar en la página web.

Fuente:publimetro.com.mx

Views

Destacó que incluso, algunas empresas aún no han cambiado a la nube porque desconocen las ventajas y la seguridad que ofrece esta plataforma.

Destacó que incluso, algunas empresas aún no han cambiado a la nube porque desconocen las ventajas y la seguridad que ofrece esta plataforma. Pero las consecuencias del tan sonado ataque no se limitan a la propia HackingTeam sino también a sus clientes, aparte de que ahora se presume la existencia de bastante

Pero las consecuencias del tan sonado ataque no se limitan a la propia HackingTeam sino también a sus clientes, aparte de que ahora se presume la existencia de bastante

Los ataques DDoS se han incrementado en un 240% en el año 2014, de acuerdo con la Security Watchdog. Por su parte, un estudio del Instituto Ponemon estima que el costo promedio de un minuto y el tiempo de inactividad debido a un ataque DDoS es de 22 mil dólares, mientras que el tiempo de inactividad promedio es de aproximadamente 54 minutos. Por fortuna, se pueden mitigar los ataques DDoS tomando algunas medidas preventivas.

Los ataques DDoS se han incrementado en un 240% en el año 2014, de acuerdo con la Security Watchdog. Por su parte, un estudio del Instituto Ponemon estima que el costo promedio de un minuto y el tiempo de inactividad debido a un ataque DDoS es de 22 mil dólares, mientras que el tiempo de inactividad promedio es de aproximadamente 54 minutos. Por fortuna, se pueden mitigar los ataques DDoS tomando algunas medidas preventivas. El principal problema está en el propio protocolo DNS, que permite a los

El principal problema está en el propio protocolo DNS, que permite a los  Intoxicación significa sobrescribir un registro DNS legítimo con uno falso. Hay varias formas de ejecutar un envenenamiento de DNS; una de ellas es poner en peligro un servidor DNS de nivel superior (TLD) y modificar el DNS TTL (

Intoxicación significa sobrescribir un registro DNS legítimo con uno falso. Hay varias formas de ejecutar un envenenamiento de DNS; una de ellas es poner en peligro un servidor DNS de nivel superior (TLD) y modificar el DNS TTL ( ESET NOD32 ha sido distinguido por mucho tiempo como el antivirus más sofisticado y proactivo, el de mayor porcentaje de detección, el de mejor rendimiento y el que consume menos recursos, pero las amenazas se han vuelto códigos cada vez más complejos y, debido a ello, la solución contiene actualmente características mejoradas que permiten una máxima seguridad, sobre todo para las estaciones de trabajo en redes corporativas.

ESET NOD32 ha sido distinguido por mucho tiempo como el antivirus más sofisticado y proactivo, el de mayor porcentaje de detección, el de mejor rendimiento y el que consume menos recursos, pero las amenazas se han vuelto códigos cada vez más complejos y, debido a ello, la solución contiene actualmente características mejoradas que permiten una máxima seguridad, sobre todo para las estaciones de trabajo en redes corporativas. Con ThreatSense se goza de una gran velocidad de exploración y las más altas tasas de detección, asegurando que los recursos permanezcan siempre disponibles para las grandes demandas de tráfico.

Con ThreatSense se goza de una gran velocidad de exploración y las más altas tasas de detección, asegurando que los recursos permanezcan siempre disponibles para las grandes demandas de tráfico.

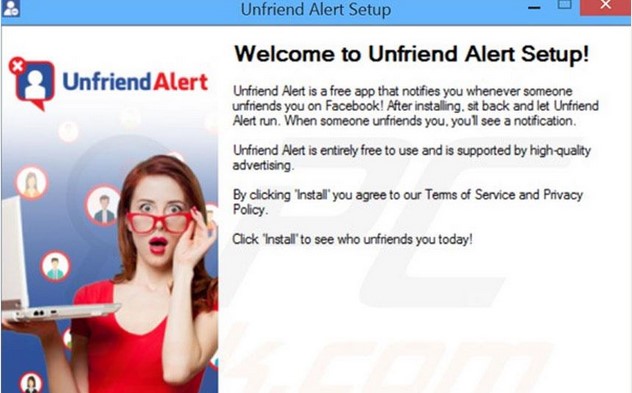

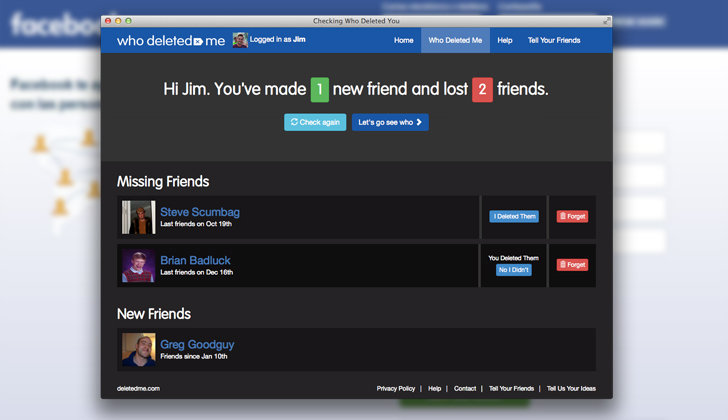

Algoritmo de Facebook es sólo en su fase de prueba en este momento, pero algún día podría llegar a aplicaciones de la empresa.

Algoritmo de Facebook es sólo en su fase de prueba en este momento, pero algún día podría llegar a aplicaciones de la empresa.

Cuando una empresa cuenta con cientos de usuarios (que originalmente estaban preparados para un entorno físico y no para uno virtual) y a éstos se les quiere asignar un cliente o una máquina virtualizada, por ejemplo, se corre el riesgo de no respaldar correctamente algún archivo, más aún si al momento del

Cuando una empresa cuenta con cientos de usuarios (que originalmente estaban preparados para un entorno físico y no para uno virtual) y a éstos se les quiere asignar un cliente o una máquina virtualizada, por ejemplo, se corre el riesgo de no respaldar correctamente algún archivo, más aún si al momento del