¿Los datos (también) son corruptos?

Securus Mundi

Siete tips que nos ayudarán no sólo a ser reactivos sino a prevenir los incontables riesgos a los que estamos expuestos cuando no ponemos en práctica una efectiva política de respaldo y recuperación o cuando no controlamos los privilegios de acceso a nuestros datos personales y corporativos.

Por: Fausto Escobar

Con un título como éste, no faltará quien piense que los datos son corruptos o que pueden se corrompidos, lo que en primera instancia nos orillaría a debatir en el terreno de la semántica lógica o en lo que implica la correcta conjugación de verbos y el uso de adjetivos, pero en un sentido estrictamente tecnológico y muy básico la expresión se refiere a los errores producidos en los datos al momento en que éstos son transmitidos, almacenados o se intenta recuperarlos, repercutiendo en cambios no deseados con respecto a la información original.

Con un título como éste, no faltará quien piense que los datos son corruptos o que pueden se corrompidos, lo que en primera instancia nos orillaría a debatir en el terreno de la semántica lógica o en lo que implica la correcta conjugación de verbos y el uso de adjetivos, pero en un sentido estrictamente tecnológico y muy básico la expresión se refiere a los errores producidos en los datos al momento en que éstos son transmitidos, almacenados o se intenta recuperarlos, repercutiendo en cambios no deseados con respecto a la información original.

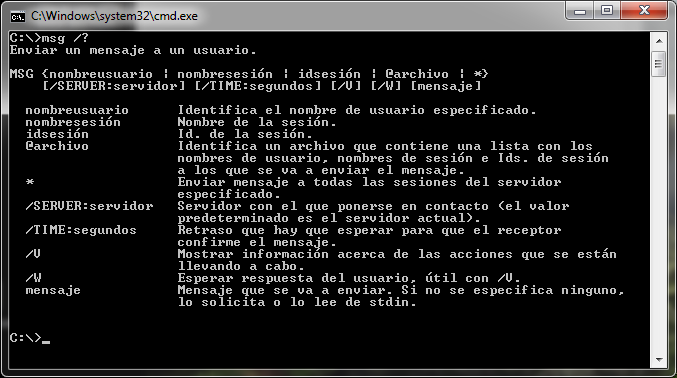

Para entender este fenómeno, hablemos de los mensajes de correo electrónico en los que el “asunto” incluye una frase perfectamente legible, pero al llegar a su destino o receptor sólo aparecen jeroglíficos que rayan más en la altisonancia que en otra cosa (son palabras o frases inconclusas que contienen alteraciones como “Tnr45v8jyua%gIh/K”), y lo mismo podría suceder al abrir algunas imágenes, en las que nada más se visualiza una parte y el resto aparece como una anárquica trama de colores.

¿Les ha sucedido algo así? Justo a estos fenómenos se les llama o considera “corrupción de datos”, y es muy probable que la falla se haya debido a una dificultad al momento de transmitir la información, ya sea por las condiciones ambientales o simplemente porque el proceso se realizó vía inalámbrica, cuando todos sabemos que las nubes pesadas o los hornos de microondas, por ejemplo, pueden interferir o bloquear las entregas sin cables.

Los yerros de transmisión son sólo un punto a tomar en cuenta, pero la pérdida de datos puede darse también en los procesos de almacenamiento debido a disfunciones del hardware, incluyendo descomposturas o el desgaste de los equipos, así como a errores o imperfecciones de código en el caso del software.

¿Pero cómo detectar, corregir o evitar este problema? La opción preventiva más viable es mediante la retransmisión automática o la restauración de copias de seguridad, procedimientos que son particularmente importantes en entidades bancarias o financieras, pues un pequeño error afectaría el saldo de una cuenta, sólo por citar un posible caso; asimismo, es recomendable utilizar tecnologías para el cifrado y/o compresión, bajo el entendido de que cualquier traspié podría hacer inservible una base de datos entera.

Un problema añejo

Sea cual fuere el entendimiento del concepto “corrupción”, es un hecho que los datos son sólo datos, los cuales no se corrompen ni toman decisiones por sí mismos, aunque hay quienes aseguran que esto sucederá en un futuro no muy lejano, y además su pérdida no se da por generación espontánea; otros más aseguran que antes no se conocía este fenómeno, pero siempre ha existido “el factor humano”, ese que ha convertido en riesgoso cualquier proceso de transmisión, respaldo o recuperación de datos.

Hace no muchos años (sin olvidar que en el terreno informático el tiempo es más corto debido al avance vertiginoso de la tecnología), los sistemas de Data Loss Prevention (DLP) y Data Recovery (DR) eran demasiado sofisticados y, en general, todo esfuerzo de prevención y recuperación terminaba en un estante en el que se almacenaban filas interminables de disquetes de 360Kb (en un formato de 5¼ pulgadas) o de alta densidad (3½ pulgadas), los que casi siempre se clasificaban por fecha, mientras que las empresas más pudientes hacían sus backups en cintas de 5¼ adquiridas directamente de “la hermana república de IBM”, la que –por cierto- es pionera en estos menesteres.

Hoy casi todas las empresas de cualquier giro y tamaño tienen acceso a sistemas de respaldo, desde aquéllos que se compran en línea, pasando por los más complejos que se adquieren con VARs y/o distribuidores especializados, hasta los que salen en las cajitas de cereal (para no decir que también hay opciones muy económicas, aunque no por ello son las más recomendables). El caso es que, aun cuando los datos siempre están en riesgo de ser borrados o vulnerados, e independientemente de la causa o motivo, existen varias metodologías y herramientas para protegerlos y recuperarlos.

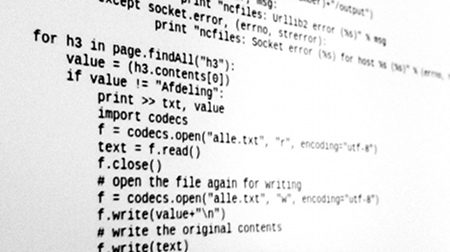

Pero no todo el posible riego o la inminente pérdida de información debe atribuírsele a los accidentes o a los fallos de hardware/software; también hay muchísimas situaciones en las que la mala intención es el pan de cada día; hablemos, por ejemplo, de quien acaba de ser despedido de su trabajo y -ya sea por las prisas, por descuido o hasta por venganza- termina borrando no sólo sus archivos personales sino los de la organización, llevándose entre las teclas el esfuerzo que seguramente llevó varios meses o años de labor, afectando en especial a aquellas áreas relacionadas con la creatividad y los derechos industriales o de autoría, justo donde se desenvuelven diseñadores, programadores, inventores, etcétera.

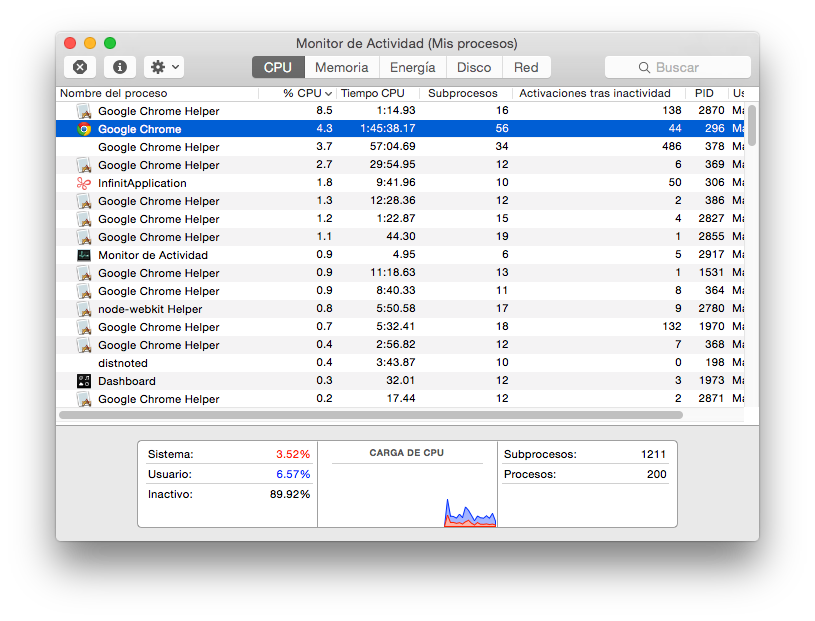

Descuidos (entre comillas) como los anteriores son más comunes de lo que se piensa; además, la realidad es que todos -a veces sin darnos cuenta- hemos estado en la mira de hackers, hacktivistas, cibercriminales, malos empleados, malos patrones, malos socios etc., etc., muchos de los cuales abusan de los permisos de acceso a la información que se les está confiando. Lo insólito de esta problemática es que hemos llegado al punto en el que el robo de datos ha rebasado las fronteras del beneficio económico y de la represalia hasta convertirse en una especie de “vouyerismo digital”, refiriéndome con ello a aquellas personas que por mero placer, morbo o autocomplacencia tienen el mal hábito de revisar la información contenida en cualquier computadora o equipo que llega a sus manos. Valga aclarar que una traducción literal de la palabra vouyerista podría ser “mirón” u “observador”, aunque con una connotación sexual y peyorativa.

Como referencia, tuve el mal gusto de conocer a una persona que disfrutaba hurgando en la información de compañeros y altos directivos de las empresas en las que trabajaba a fin de ubicar datos íntimos, fotografías comprometedoras y hasta estados financieros. Al principio, según confesó, esta práctica la hacía “por el puro afán de coleccionismo y diversión”, aunque con el tiempo se descubrió que estaba compartiendo estos datos a cambio de importantes sumas de dinero. Lo peor de este asunto es que quienes eran sus superiores en ese momento no le dieron la debida atención al caso, hasta que los estados financieros y contables salieron de su red… ¡demasiado tarde!

Y para protegerse…

Pero a todo esto, ¿cómo evitar la corrupción de datos y sus posibles consecuencias, aparte de salvaguardar nuestra información más sensible? Aunque se trata de dos entornos diferentes, los consejos que a continuación presentamos ayudarán no sólo a ser reactivos sino a prevenir los incontables riesgos a los que estamos expuestos cuando no ponemos en práctica una efectiva política de respaldo y recuperación, así como cuando no controlamos los privilegios de acceso a nuestros datos ya sea personales o corporativos:

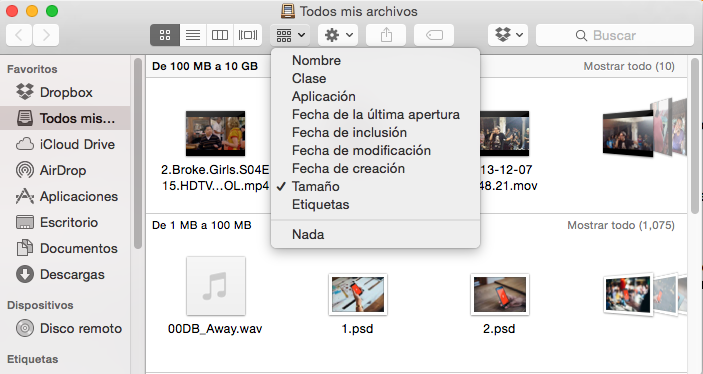

1) El “fisgoneo digital” es un peligro del que todos podemos ser víctimas, así que necesitamos hacer hincapié en la categorización de los datos para posteriormente definir lo que estamos dispuestos a compartir y lo que no, además de decidir quiénes pueden acceder a los mismos.

2) Es imperativo establecer una adecuada política de seguridad y de acceso a la información vital, con claves y códigos cada vez más robustos.

3) Hay que recurrir a las tecnologías de cifrado para proteger nuestras bases de datos o toda documentación relacionada con los derechos de autor y con la propiedad industrial (patentes, marcas, diseños, etcétera); esto es particularmente necesario debido a que Internet, el BYOD, la telefonía móvil, las tabletas y las memorias extraíbles, por ejemplo, son parte ineludible de la dinámica laboral de nuestros días, lo que complica sobremanera las acciones de control que cualquier departamento de sistemas pudiera implementar.

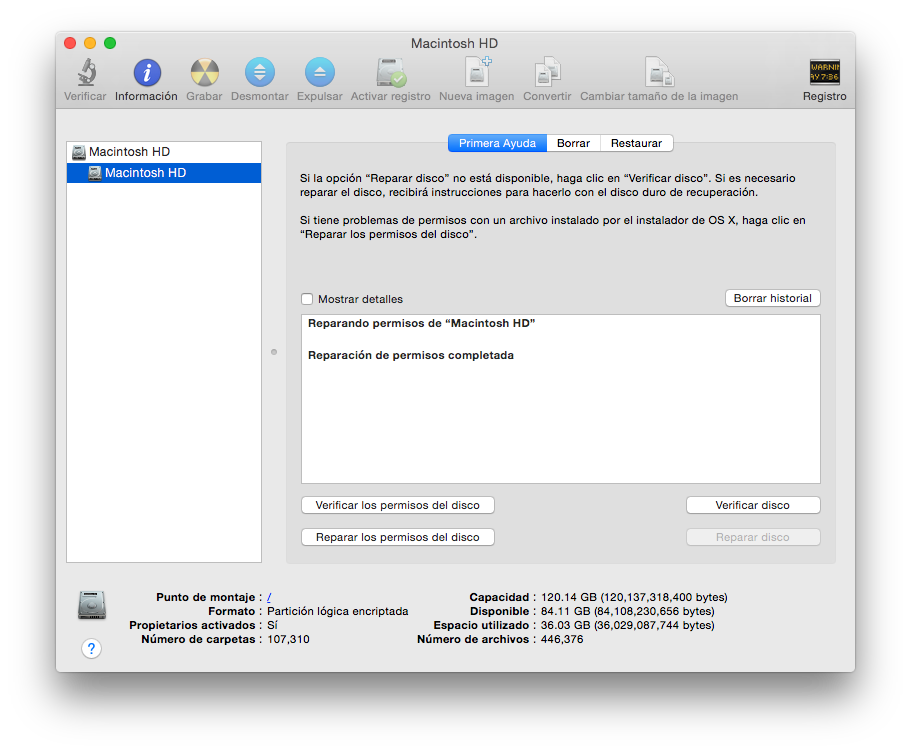

4) ¿Para qué arriesgarse? Considere siempre la utilización de sistemas de almacenamiento, respaldo y recuperación, pues es la única manera segura, válida y rápida para volver a poner a punto una base de datos “corrupta”, sólo por citar un caso.

5) El comportamiento de una base de datos corrupta no es predecible, y sin los respaldos adecuados no hay garantía alguna de que lleguemos al estado original (asumiendo que la base no tenía problemas de consistencia desde un principio); es decir, siempre existirá el riesgo de perder información y, lo peor de todo, difícilmente podremos saber cuál.

6) Tampoco es fácil saber si los datos corruptos se produjeron antes o después de realizada una copia de seguridad de la base de datos; si fue antes, es obvio que la copia de seguridad contiene “una versión corrupta”, por lo que la recuperación será más complicada. Es recomendable restaurar la copia de seguridad de la base de datos más reciente en otra ubicación, comprobando primero que no haya indicios de corrupción o que ésta sea la mínima para poder recuperar la información más cercana a la original.

7) Sería ideal efectuar algunos análisis sobre los posibles factores que ocasionaron la corrupción de datos y reformular acciones preventivas. También es posible detener una restauración justo en el instante en que se hayan producido los datos corruptos; de esta forma, podrá eliminarse la información afectada y comenzar nuevamente el proceso.

* El autor es Director General de HD México.

Views

Destacó que incluso, algunas empresas aún no han cambiado a la nube porque desconocen las ventajas y la seguridad que ofrece esta plataforma.

Destacó que incluso, algunas empresas aún no han cambiado a la nube porque desconocen las ventajas y la seguridad que ofrece esta plataforma.