Cómo proteger tus equipos con Android

Para este regreso a clases, ESET Multi-Device Security incluye herramientas anti-phishing, de escaneo y auditoría de aplicaciones, SMS y filtro de llamadas, tecnología antirrobo, sistema de limpieza y bloqueo remotos, sirena, seguimiento GPS, Guardia SIM y soporte técnico gratuito.

Staff HD

Quienes están siempre informados y actualizados en lo que a tecnología se refiere, reconocen la importancia de salvaguardar sus dispositivos informáticos y de comunicación, pues consideran a sus smartphones, tabletas y equipos de escritorio o móviles no sólo como gadgets para estar a la moda sino como valiosas herramientas que les facilitan el trabajo y el estudio.

La gran realidad, sin embargo, es que no todos cuentan con soluciones para proteger la información almacenada en dichos dispositivos ni con las herramientas suficientes como para garantizar la transferencia segura de datos hacia otros equipos o receptores. Es también muy cierto que, “por si las moscas”, muchos procuramos hacer respaldos de nuestros archivos o aplicaciones más valiosos, pero esta práctica no es suficiente, pues los maleantes cibernéticos siempre están al acecho y buscando la manera de conseguir cualquier información que les permita hacer de las suyas.

La gran realidad, sin embargo, es que no todos cuentan con soluciones para proteger la información almacenada en dichos dispositivos ni con las herramientas suficientes como para garantizar la transferencia segura de datos hacia otros equipos o receptores. Es también muy cierto que, “por si las moscas”, muchos procuramos hacer respaldos de nuestros archivos o aplicaciones más valiosos, pero esta práctica no es suficiente, pues los maleantes cibernéticos siempre están al acecho y buscando la manera de conseguir cualquier información que les permita hacer de las suyas.

Tener copias de nuestras fotografías personales, de nuestros contactos y hasta de esa tesis que ya está a punto de cocción es un recurso válido, pero esos datos son justamente los que podrían caer en las manos equivocadas cuando extraviamos o nos roban alguno de los equipos antes mencionados, por lo que es recomendable asumir una actitud preventiva e impedir a toda costa un posible mal uso o destino de nuestra información.

Las soluciones antivirus más populares y de mayor prestigio no sólo sirven para detectar, filtrar y hasta eliminar cualquier amenaza informática o malware; algunas cuentan también con poderosas herramientas de respaldo, recuperación y bloqueo de datos en caso de hurto o extravío de nuestros dispositivos. El paquete de seguridad ESET Multi-Device Security, por ejemplo, nos permite elegir o combinar las más poderosas soluciones de la marca tanto para Windows como para la plataforma Mac, aparte de proteger nuestras tablets o smartphones con Android.

Este paquete puede instalarse y activarse en sólo unos cuantos minutos y sin dificultades técnicas; asimismo, incluye herramientas anti-phishing, de escaneo y auditoría de aplicaciones, SMS y filtro de llamadas, tecnología antirrobo, sistema de limpieza y bloqueo remotos, sirena, seguimiento GPS, Guardia SIM y soporte técnico gratuito, entre varios beneficios más.

La suite ESET Multi-Device Security tiene un precio accesible para todo tamaño de bolsillo, aparte de que con una sola licencia es posible proteger hasta diez equipos mediante un esquema “5+5”; es decir, puede instalarse y activarse en cinco equipos Windows fijos (PCs de escritorio y laptops) y además en cinco equipos móviles que trabajen con el sistema operativo Android (smartphones y tablets).

La suite ESET Multi-Device Security tiene un precio accesible para todo tamaño de bolsillo, aparte de que con una sola licencia es posible proteger hasta diez equipos mediante un esquema “5+5”; es decir, puede instalarse y activarse en cinco equipos Windows fijos (PCs de escritorio y laptops) y además en cinco equipos móviles que trabajen con el sistema operativo Android (smartphones y tablets).

Para los no tan doctos en eso de los bits y bytes, el mayorista de la marca en nuestro país, HD México, ofrece soporte técnico sin costo, así como una herramienta de chat directo y en tiempo real con la que los usuarios podrán resolver dudas relacionadas con la suite o con cualquier producto de ESET.

Si necesitas más información acerca del modelo de licenciamiento “5+5” o si deseas aprovechar los beneficios del producto, visita el portal www.hdmexico.com.mx o escribe a la dirección de correo: soporte@hdmexico.com.mx

Views

ESET NOD32 ha sido distinguido por mucho tiempo como el antivirus más sofisticado y proactivo, el de mayor porcentaje de detección, el de mejor rendimiento y el que consume menos recursos, pero las amenazas se han vuelto códigos cada vez más complejos y, debido a ello, la solución contiene actualmente características mejoradas que permiten una máxima seguridad, sobre todo para las estaciones de trabajo en redes corporativas.

ESET NOD32 ha sido distinguido por mucho tiempo como el antivirus más sofisticado y proactivo, el de mayor porcentaje de detección, el de mejor rendimiento y el que consume menos recursos, pero las amenazas se han vuelto códigos cada vez más complejos y, debido a ello, la solución contiene actualmente características mejoradas que permiten una máxima seguridad, sobre todo para las estaciones de trabajo en redes corporativas. Con ThreatSense se goza de una gran velocidad de exploración y las más altas tasas de detección, asegurando que los recursos permanezcan siempre disponibles para las grandes demandas de tráfico.

Con ThreatSense se goza de una gran velocidad de exploración y las más altas tasas de detección, asegurando que los recursos permanezcan siempre disponibles para las grandes demandas de tráfico.

Poco antes de que la máquina de escribir fuera sustituida por la computadora personal y de que los documentos impresos se convirtieran en información codificada en

Poco antes de que la máquina de escribir fuera sustituida por la computadora personal y de que los documentos impresos se convirtieran en información codificada en  Pareciera que las soluciones de encriptación fueron diseñadas exclusivamente para las empresas, pero no debemos olvidar que la mayoría de los riesgos a la seguridad tiene como punto de coincidencia al individuo, ya sea como usuario interno o externo de una red corporativa; de hecho, existen tecnologías -como Microsoft BitLocker- que permiten cifrar los archivos de forma local o en el equipo de cada usuario.

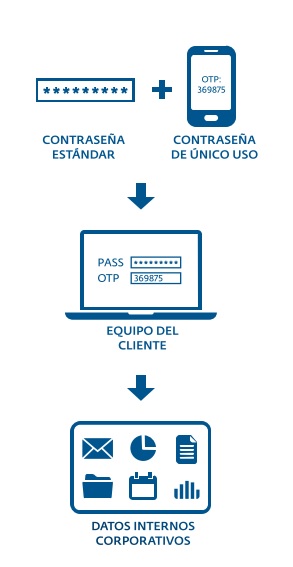

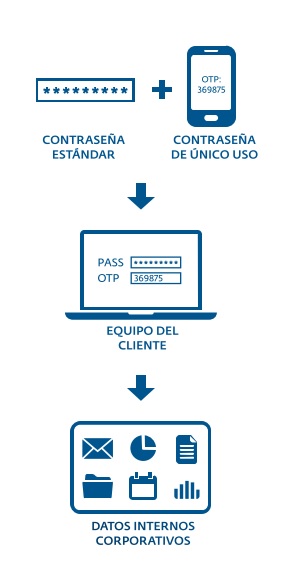

Pareciera que las soluciones de encriptación fueron diseñadas exclusivamente para las empresas, pero no debemos olvidar que la mayoría de los riesgos a la seguridad tiene como punto de coincidencia al individuo, ya sea como usuario interno o externo de una red corporativa; de hecho, existen tecnologías -como Microsoft BitLocker- que permiten cifrar los archivos de forma local o en el equipo de cada usuario. Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles. ESET Secure Authentication cuenta con soporte nativo para OWA, Microsoft Exchange 2007, 2010 y 2013; es compatible con

ESET Secure Authentication cuenta con soporte nativo para OWA, Microsoft Exchange 2007, 2010 y 2013; es compatible con