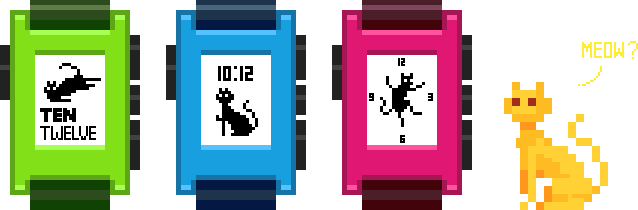

Cosas que el Apple Watch no puede hacer y el Pebble sí

El Pebble ha conseguido mucha menos atención que el Apple Watch, algo que resulta comprensible si tenemos en cuenta los esfuerzos de márketing que han realizado los de Cupertino, pero lo cierto es que este sencillo reloj inteligente tiene importantes ventajas frente a su homónimo de la manzana.

- Es capaz de aguantar hasta cuatro días sin necesitar una recarga, mientras que el Apple Watch apenas llega a día y medio.

- Su pantalla siempre está encendida, lo que le permite ofrecer una mejor función como reloj

convencional.

convencional. - Permite una mayor personalización de la imagen de portada, ya que da la opción de crear la que queramos. Por contra el modelo de Apple sólo permite elegir entre diez.

- Puede sumergirse hasta treinta metros, con el Apple Watch sólo podrás despreocuparte en casos de pequeñas salpicaduras de agua.

- El Pebble funciona con Android y iOS, lo que se traduce en que podremos darle uso incluso si decidimos cambiar de plataforma en algún momento.

- En las correas el Pebble utiliza el estándar internacional, lo que nos da acceso a millones de correas diferentes, cosa que no ocurre con el Apple Watch.

- Podrá utilizar correas inteligentes que añadirán nuevas funciones interesantes pero que quedan como opcionales, de forma que sólo aquél que realmente las quiera tendrá que pagar por ellas.

- Tiene un precio menor que el Apple Watch, ya que cuesta 199 dólares.

Ocho ventajas claras y más importantes de lo que parecen. Y ustedes, ¿con cuál de los dos se quedaran?

Fuente:muycomputer.com

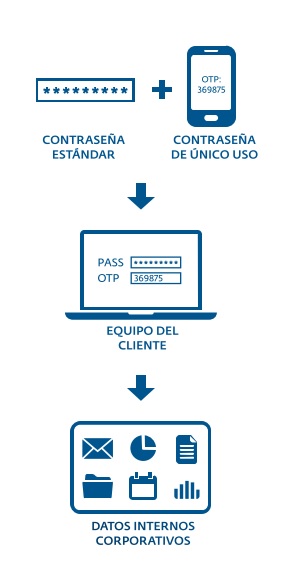

Views

Como premisa básica, antes de que un usuario obtenga acceso a un sistema remoto éste deberá sortear el proceso de autenticación, mismo que puede configurarse en el nivel del sistema y en el nivel de red; después de ello viene la autorización, que -más allá de entenderse llanamente como un permiso- es una manera de limitar las operaciones que el usuario puede realizar cuando se encuentra dentro de una red.

Como premisa básica, antes de que un usuario obtenga acceso a un sistema remoto éste deberá sortear el proceso de autenticación, mismo que puede configurarse en el nivel del sistema y en el nivel de red; después de ello viene la autorización, que -más allá de entenderse llanamente como un permiso- es una manera de limitar las operaciones que el usuario puede realizar cuando se encuentra dentro de una red.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles. ESET Secure Authentication cuenta con soporte nativo para OWA, Microsoft Exchange 2007, 2010 y 2013; es compatible con

ESET Secure Authentication cuenta con soporte nativo para OWA, Microsoft Exchange 2007, 2010 y 2013; es compatible con