La nube empieza a ganar terreno en empresas

En la actualidad, 60% de las grandes compañías del país y 40% de las pequeñas y medianas empresas ya adoptaron algún tipo de software empresarial en la nube, destacó CresCloud.

La firma de soluciones integrales en software refirió en un comunicado que se espera que en los próximos dos años, 70% de las empresas cuenten con un software empresarial en la nube.

Y es que la adopción de dicho software “ocurre de manera acelerada, sin embargo, muchos empresarios todavía sienten más seguridad de tener su información en sus propios servidores”, explicó el Director General de CresCloud, Ignacio Vizcaíno.

Destacó que incluso, algunas empresas aún no han cambiado a la nube porque desconocen las ventajas y la seguridad que ofrece esta plataforma.

Destacó que incluso, algunas empresas aún no han cambiado a la nube porque desconocen las ventajas y la seguridad que ofrece esta plataforma.

Asimismo, permite ahorros de 60% debido a que no se tienen que comprar servidores costosos, ni preocuparse por su mantenimiento, actualizar el sistema o hacer respaldos de información.

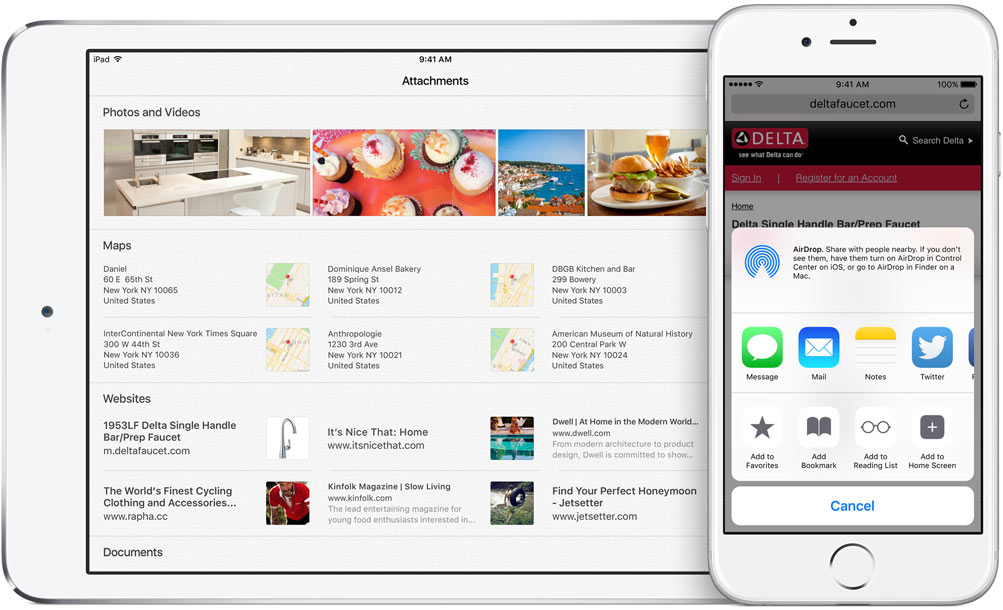

De igual forma, el software empresarial en la nube permite acceder a la información del negocio desde cualquier lugar del mundo, mediante cualquier dispositivo móvil con acceso a Internet.

“Actualmente, la nube es la mejor opción para que las empresas adopten sistemas empresariales seguros y robustos sin tener que realizar grandes inversiones, ya que elimina costos iniciales y los convierte en gastos variables muy reducidos”, apuntó Ignacio Vizcaíno.

Imágenes:solucionesim.net

Fuente:eleconomista.com.mx

Views

El congreso internacional ICOT reunirá a 1,800 asistentes de 43 países -70% españoles y 30% internacionales- y un centenar de ponentes para reflexionar sobre innovación y aplicación del pensamiento en las áreas de la educación, la empresa, el arte y el deporte.

El congreso internacional ICOT reunirá a 1,800 asistentes de 43 países -70% españoles y 30% internacionales- y un centenar de ponentes para reflexionar sobre innovación y aplicación del pensamiento en las áreas de la educación, la empresa, el arte y el deporte.

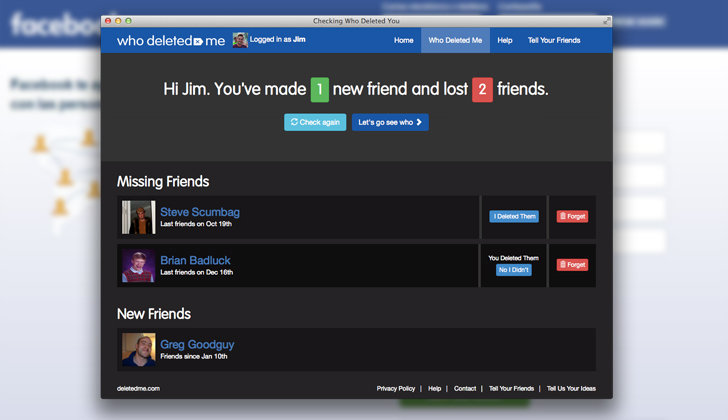

Pero las consecuencias del tan sonado ataque no se limitan a la propia HackingTeam sino también a sus clientes, aparte de que ahora se presume la existencia de bastante

Pero las consecuencias del tan sonado ataque no se limitan a la propia HackingTeam sino también a sus clientes, aparte de que ahora se presume la existencia de bastante

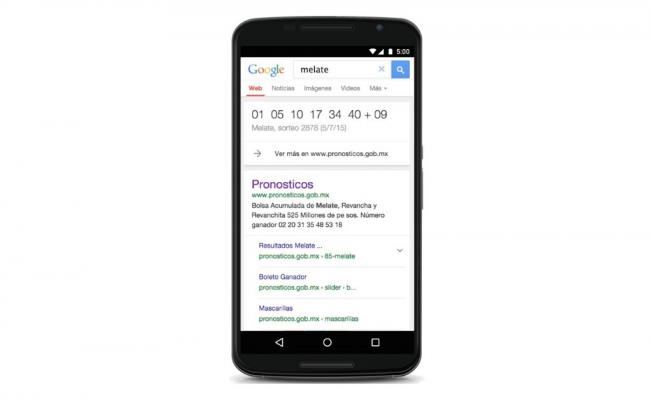

Lo único que debes de hacer es buscar el nombre de la lotería de tu preferencia y aparecerán los resultados

Lo único que debes de hacer es buscar el nombre de la lotería de tu preferencia y aparecerán los resultados