El Día del Niño y otros ‘caldos de cultivo’

El secuestro, el acoso, la explotación sexual, el hostigamiento, las amenazas virtuales, la difamación o el llamado cyberbullying son algunos de los riesgos a los que se exponen los menores de edad cuando navegan en Internet o interactúan en redes sociales.

Por Fausto Escobar*

Ya se ha hablado mucho de que en determinadas épocas del año o en fechas específicas se incrementa el nivel de amenazas informáticas debido al inadecuado comportamiento y a los descuidos de los usuarios cuando navegan en Internet o interactúan en redes sociales; hace poco, por ejemplo, aparecieron varias notas alrededor de las festividades de Navidad, Año Nuevo y el Día de San Valentín, oportunidades que los ciberdelincuentes suelen aprovechar para hacer de las suyas.

En comparación con las anteriores celebraciones, el Día del Niño no registra tantos impactos delictivos, pero no podemos dejar de lado esta emblemática fecha porque presumiblemente son los menores de edad quienes están más expuestos a aquellos peligros que sobrepasan las fronteras de lo económico (aspecto en el que los adultos son el blanco por antonomasia); nos referimos a riegos como el secuestro, el acoso, la explotación sexual, las amenazas virtuales, la difamación o el cyberbullying, sumado todo ello al “tradicional” acceso ilegítimo a sus datos confidenciales y al daño informático causado por el spam o el phishing, fenómenos que podemos definir simplemente como correos electrónicos con enlaces a páginas fraudulentas.

Justamente con motivo del Día del Niño, los avances del Senado en materia legal respecto de la explotación infantil fueron reconocidos en 2007 por el Fondo de las Naciones Unidas para la Infancia, debido a que por primera vez en México se tipificó como graves a los delitos de turismo sexual contra menores de edad, la pornografía infantil (incluyendo la que se promueve vía Internet) y la trata o el lenocinio de personas con menos de 18 años, mientras que siete años antes la propia UNICEF había publicado un estudio en el cual informaba que alrededor de 16 mil infantes fueron víctimas de explotación sexual en nuestro país.

Justamente con motivo del Día del Niño, los avances del Senado en materia legal respecto de la explotación infantil fueron reconocidos en 2007 por el Fondo de las Naciones Unidas para la Infancia, debido a que por primera vez en México se tipificó como graves a los delitos de turismo sexual contra menores de edad, la pornografía infantil (incluyendo la que se promueve vía Internet) y la trata o el lenocinio de personas con menos de 18 años, mientras que siete años antes la propia UNICEF había publicado un estudio en el cual informaba que alrededor de 16 mil infantes fueron víctimas de explotación sexual en nuestro país.Quizá el llamado “grooming” sea el riesgo al que más le temen los padres de familia, pues se trata del acoso o seducción de niños y jóvenes por parte de un adulto, quien por lo regular se hace pasar como un menor de edad a fin de ganarse la confianza de aquéllos, lo cual puede ser el preludio de un posible encuentro personal para posteriormente abusar de la víctima. Estos abusadores son comúnmente varones heterosexuales que recurren al engaño y a la sorpresa como sus principales armas o estrategias de operación, siendo los niños de entre 8 y 12 años los objetivos idóneos de casi todas sus agresiones sexuales; de estos últimos, los más vulnerables son quienes muestran algún retraso en su desarrollo o en sus capacidades físicas y psíquicas; aquéllos que han sido víctimas de maltrato, que han vivido la separación de sus padres o que forman parte de familias reconstituidas; los que padecen falta de afecto, así como los que están en la etapa de la pre pubertad o de desarrollo sexual.

¿Pero cómo saber si nuestros hijos están en riesgo latente de convertirse en víctimas de este tipo de delincuentes? Una clara señal de alerta puede ser si el pequeño o no tan pequeño pasa demasiadas horas conectado a la Web (y más si lo hace de noche); cuando entran llamadas o llegan regalos de desconocidos; cuando el niño apaga la computadora si uno entra en su habitación; cuando se aísla de la familia o se niega a hablar de lo que hace en Internet, entre otros indicios más.

Como padres debemos poner especial atención en lo que los niños realizan en salas de chat, en los grupos de noticias y en prácticamente cualquier aplicación que les permita comunicarse en línea; asimismo, debemos vigilar los cada vez más concurridos foros virtuales en los que los participantes pueden agruparse según un interés o tema en particular, pues los niños y adolescentes consideran que en éstos podrán encontrarse con personas que hablan su mismo lenguaje y que, en teoría, tienen los mismos gustos (música, deportes, cine, libros, programas de televisión, etc.).

Otro “caldo de cultivo” para los delincuentes informáticos son los videojuegos, en los que el spam y el phishing son las amenazas más comunes y se han convertido en un inmejorable gancho para atraer la atención de potenciales víctimas, y eso sin contar que, según las más recientes estimaciones de la consultora The Competitive Intelligence Unit, se está presentando una tendencia ascendente en el desarrollo de juegos diseñados para smarphones y tablets, dispositivos que ya forman parte de la canasta básica de cualquier estudiante.

Respecto de este último fenómeno, Mediatelecom Consulting & Law calcula que en América Latina la penetración de teléfonos inteligentes fue de 31% hasta septiembre del 2014 y se espera que en 2020 sea de 68%, cifras que indican un evidente crecimiento para el mercado de la banda ancha y el desplazamiento de equipos con acceso a Internet, pero también ayudan a dimensionar el gran campo de acción que tienen los criminales informáticos.

Por cierto, el pasado 11 de marzo apareció en sinembargo.mx una nota con seis tendencias de la telefonía celular para lo que resta de este 2015, entre las que se incluyen: mejoras en la conectividad, los mensajes instantáneos confirmándose como nuestras “nuevas redes sociales”, el Internet de las Cosas (en el que los smartphones se postulan como el mejor nexo entre dispositivos), la Cartera 2.0 (tecnologías relacionadas con los pagos móviles), una mayor oferta de dispositivos wearables o “para vestir” en sincronización con los teléfonos inteligentes y, por último, un mayor desarrollo de apps anónimas como Whisper o Secret, por lo que será necesario redoblar esfuerzos para anticiparse a un posible aumento del cyberbullying.

Un dilema que puede desaparecer

La parte buena de todo esto es que la mayoría de proveedores de servicios en línea (OSP) y de servicios de Internet (ISP) ofrece a los padres opciones de control o bloqueo, y además existen organizaciones -como Crisp Thinkin- que cuentan con servicios para identificar el grooming y vigilar la actividad de los menores de edad en los chats, en aplicaciones de mensajería instantánea e incluso en redes sociales.

También están al alcance soluciones de seguridad que no sólo resguardan al usuario cuando navega en Internet sino que sus acciones en Twitter y Facebook, por ejemplo, ahora pueden ser más seguras con las ofertas de protección informática de fabricantes como ESET, comenzando con el hecho de que cada quien puede decidir cuáles datos son visibles para el público y cuáles no.

Igualmente, el usuario podrá disfrutar de otros servicios en línea de dicho proveedor, como Social Media Scanner, una aplicación diseñada por ESET Antivirus para detectar cualquier código malicioso que se distribuya en las redes comunitarias, la cual permite monitorear historiales propios o de terceros, así como las publicaciones en el muro que contienen enlaces o videos en Facebook para detectar malware; posibilita también leer twitts de las cronologías, ver a quién se sigue y seguir a nuevas personas; actualizar el perfil, publicar twitts y acceder a los mensajes directos.

Cuando la herramienta descubre un código malicioso, manda una alerta o un mensaje vía correo electrónico; asimismo, brinda la opción de configurarla para recibir las alertas de forma automática o realizar el análisis “a pedido”, cuyos resultados serán compartidos con otros usuarios a fin de prevenir la propagación de cualquier amenaza.

En conclusión, el dilema que tenían los padres de familia entre vigilar o proteger ya es cosa del pasado, pues con esta aplicación estarán siempre al tanto del nivel de seguridad de los equipos o dispositivos con los que sus hijos acceden a Internet o a las redes sociales, pero ahora lo pueden hacer sin irrumpir su privacidad.

* El autor es Director General de HD México y HD Latinoamérica.

Views

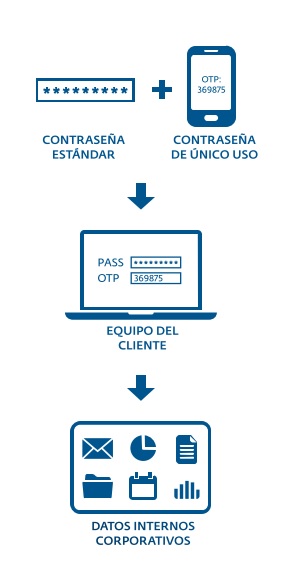

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles. ESET Secure Authentication cuenta con soporte nativo para OWA, Microsoft Exchange 2007, 2010 y 2013; es compatible con

ESET Secure Authentication cuenta con soporte nativo para OWA, Microsoft Exchange 2007, 2010 y 2013; es compatible con

[/su_spoiler]

[/su_spoiler]