Aparece otro 0-Day… y un ‘hacker hackeado’

Independientemente de las repercusiones en materia de seguridad informática, el ataque a HackingTeam significó la filtración de una gran cantidad de datos de sus clientes a nivel mundial, mientras que en Latinoamérica destacan los casos de México, Colombia, Chile, Ecuador, Honduras y Panamá.

Staff HD

El lunes 6 de julio circuló la noticia del ataque contra HackingTeam (www.hackingteam.it), cuyos servicios y productos de seguridad han sido contratados por diferentes organismos, agencias y gobiernos a nivel mundial para realizar acciones de espionaje e infiltración de dispositivos.

Los sistemas de control de esta empresa italiana de seguridad informática permiten vigilar las comunicaciones de los usuarios de Internet, descifrar sus archivos, correos electrónicos encriptados y otras comunicaciones de Voz sobre IP (VoIP), con la alternativa –incluso- de activar micrófonos y cámaras de forma remota en los equipos de destino.

Pero las consecuencias del tan sonado ataque no se limitan a la propia HackingTeam sino también a sus clientes, aparte de que ahora se presume la existencia de bastante malware nuevo que está afectando a todo aquel que quiera utilizar la oferta de esta compañía.

Pero las consecuencias del tan sonado ataque no se limitan a la propia HackingTeam sino también a sus clientes, aparte de que ahora se presume la existencia de bastante malware nuevo que está afectando a todo aquel que quiera utilizar la oferta de esta compañía.

Desde que ocurrió el hackeo, algunos expertos en seguridad informática alertaron sobre la circulación de herramientas de infiltración que aprovechan un agujero de seguridad tipo “Día Cero” (0-Day”) en Adobe Flash, vulnerabilidad que permite ejecutar código malicioso sobre los equipos de cómputo de las víctimas, además de que también se presume la existencia de vulnerabilidades que podrían afectar todas las versiones de Windows a partir de XP, así como otra que permite interceptar datos de cualquier terminal Android.

Es un hecho que las vulnerabilidades en Flash Player son actualmente uno de los vectores de ataque preferidos por los cibercriminales para comprometer fácilmente los sistemas de los usuarios; por ello, resulta crucial estar informado y tomar medidas que eviten poner en riesgo la valiosa información que almacenamos en nuestros sistemas, procurando actuar al menos con la rapidez con la que aparecen nuevas amenazas.

Independientemente de las repercusiones en materia de seguridad informática, el ataque a HackingTeam significó la filtración de una gran cantidad de datos, teniendo como principales clientes latinoamericanos a países como Colombia, Chile, Ecuador, Honduras y Panamá, mientras que en el caso específico de México fueron expuestos muchísimos documentos internos de dicha empresa utilizando su cuenta oficial de Twitter, en los que se descubre contratos con varios gobiernos, ejércitos y servicios de inteligencia de distintos estados; estamos hablando de al menos 14 instituciones públicas, como la Policía Federal de México, la Secretaría de Defensa, el servicio de inteligencia CISEN y varios gobiernos federales, los que presumiblemente han adquirido herramientas de vigilancia, malware y otros servicios de HackingTeam con fines de espionaje y control de objetivos.

El nuevo Zero-Day

A nivel técnico, según la explicación de Josep Albors, director de Comunicación y Laboratorio de ESET España, una de las consecuencias más inmediatas del referido ataque fue la integración de un exploit para una vulnerabilidad 0-Day en Adobe Flash que HackingTeam utilizaba para instalar su software de vigilancia y control remoto en los objetivos designados por sus clientes.

Esta vulnerabilidad fue solucionada de una manera relativamente rápida por Adobe al ofrecer un parche el 8 de julio; sin embargo, dos días más tarde apareció un nuevo agujero de seguridad 0-Day en el popular programa de Adobe.

Ahora mismo, el código que permite fabricar un exploit propio para esta vulnerabilidad se encuentra al alcance de los cibercriminales, quienes pueden utilizarlo para instalar de forma remota malware en los equipos de los usuarios o las empresas. Mientras tanto, Adobe publicó un boletín de seguridad en el que avisa de las versiones de Flash Player afectadas; entre éstas, la versión 18.0.0.203 y anteriores para Windows y MacOS; la versión 18.0.0.204 y anteriores para Linux instaladas junto a Google Chrome; la versión Extended Support Release 13.0.0.302 y versiones 13.x anteriores para Windows y MacOS, así como la versión Extended Support Release 11.2.202.481 y versiones 11.x anteriores para Linux.

Medidas preventivas

Hasta el momento no se ha publicado ningún nuevo parche de seguridad por parte de Adobe; esto, unido al hecho de que el código del exploit ya ha sido integrado en el conocido Framework Metasploit, lo cual hace que millones de usuarios en todo el mundo estén expuestos a un ataque que aproveche esta vulnerabilidad.

A pesar de lo anterior, existen medidas preventivas que podemos tomar hasta que se publique el respectivo parche; quizás la más obvia sea desinstalar Flash temporalmente, lo cual sería más que recomendable en entornos corporativos, aunque es posible que a los usuarios domésticos no les agrade tanto la idea debido a que algunas páginas -como YouTube- corren el riesgo de no cargarse correctamente.

También está disponible la herramienta gratuita EMET de Microsoft, que nos ayuda a prevenir la explotación de vulnerabilidades de seguridad como la que acabamos de comentar. EMET genera capas de seguridad adicionales que un atacante debe sortear si quiere explotar una vulnerabilidad en el sistema, por lo que nunca está de más recurrir a esta opción.

Asimismo, varios antivirus están constantemente actualizándose para detectar nuevas amenazas que intenten aprovecharse de la vulnerabilidad, en tanto que algunas soluciones de seguridad, como las ofrecidas por ESET, incluyen mecanismos de bloqueo de exploits que ayudan a mitigar ataques como los que en menos de una semana se han estado realizando al utilizar esta segunda vulnerabilidad 0-Day en Flash.

Finalmente, el experto recomendó echarle un vistazo al video titulado “¿Sabes que son los exploits y cómo protegerse de ellos?” (www.youtube.com/watch?v=K49G8UbMx_Y), el que además ayudará a comprender mejor lo que significa un “0-Day”:

* Para mayor información, visite también la página: www.hdmexico.com.mx

[su_quote]A la luz pública, el ‘código’ Da Vinci

La oferta de seguridad de HackingTeam comprende un gran número de herramientas y funcionalidades, las que hasta entes del hackeo formaban parte de una suite más grande llamada “Da Vinci”, misma que se configuraba y personalizaba según las necesidades específicas de cada cliente, el tipo de espionaje a realizar y el alcance, que podía ir desde una hasta 100 mil personas. David Vincenzetti, uno de los cofundadores de la compañía, calculó en 2012 que una instalación de “tamaño medio” de la suite podía tener un costo aproximado de 750 mil dólares y permitía el acceso potencial a cualquier dispositivo informático; era capaz de capturar e-mails, chats de Skype o de mensajería instantánea, grabar las pulsaciones del teclado, tener acceso al disco duro, a llaves de seguridad cifradas e incluso a las conversaciones de WhatsApp, así como al audio y a las imágenes de las webcams integradas en los equipos. Hay quienes aseguran que Da Vinci era más potente que el programa PRISM desarrollado en secreto por la NSA estadounidense, con el plus de ser invisible, puesto que se actualizaba periódicamente para evadir la gran mayoría de antivirus y sistemas de seguridad disponibles en el mercado.[/su_quote]

Views

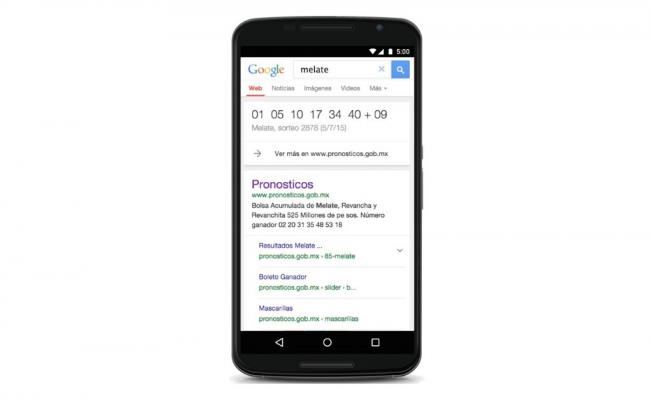

Lo único que debes de hacer es buscar el nombre de la lotería de tu preferencia y aparecerán los resultados

Lo único que debes de hacer es buscar el nombre de la lotería de tu preferencia y aparecerán los resultados