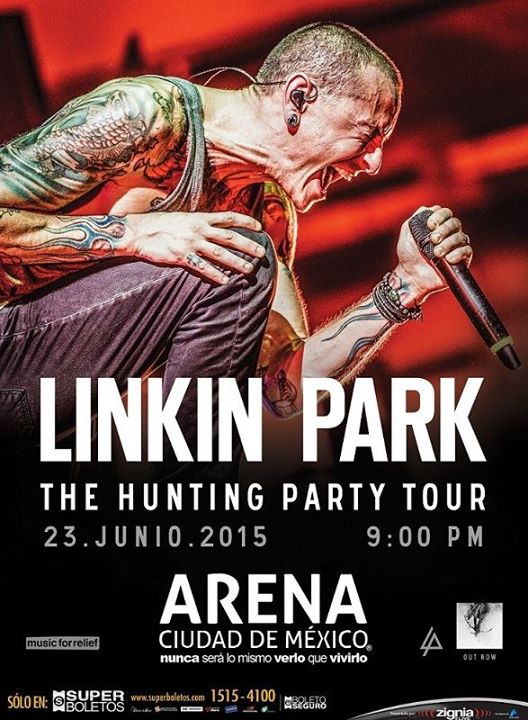

Linkin Park en la Arena Cd. de México

Volvieron! Nos tuvieron abandonados por un par de años pero vuelven! Linkin Park acaba de anunciar que se presentará el 23 de Junio en la Arena Cd. de México como parte de su tour The Hunting Party. Los boletos salen a la venta el 13 de marzo en taquilla y a través de Superboletos, los precios estarán entre $425.00 y $1,850.00 pesos. En Estados Unidos estuvo abriendo este tour la banda Of Mice & Men, no nos molestaría nada verlos por aquí… Así que a ahorrar!

Views

“spiced ham” (jamón con especias) y fue la marca usada por la embutidora estadounidense Hormel Foods en 1957 para comercializar un producto de carne enlatada que fue consumido como alimento por los soldados británicos y soviéticos durante la Segunda Guerra Mundial.

“spiced ham” (jamón con especias) y fue la marca usada por la embutidora estadounidense Hormel Foods en 1957 para comercializar un producto de carne enlatada que fue consumido como alimento por los soldados británicos y soviéticos durante la Segunda Guerra Mundial. En uno de sus numerosos sketches los Phyton se burlaron del producto en cuestión, lo que proporcionó una definitiva fama a la palabra “spam”; a saber, cuatro vikingos leían un menú que ofrecía muchos platillos, aunque todos contenían SPAM, por lo que empezaron a gritar: “¡Al rico SPAM!”, y de ahí la asociación con una cosa abundante que nadie quiere, como lo es el correo electrónico basura que llega masivamente a nuestros buzones.

En uno de sus numerosos sketches los Phyton se burlaron del producto en cuestión, lo que proporcionó una definitiva fama a la palabra “spam”; a saber, cuatro vikingos leían un menú que ofrecía muchos platillos, aunque todos contenían SPAM, por lo que empezaron a gritar: “¡Al rico SPAM!”, y de ahí la asociación con una cosa abundante que nadie quiere, como lo es el correo electrónico basura que llega masivamente a nuestros buzones.