La cara oculta de la Luna

[su_youtube url=”http://youtu.be/jdkMHkF7BaA”]

Muchos nos hemos preguntado ¿qué hay detrás del conejo de la Luna?

Desde nuestro planeta siempre veremos el mismo lado, por lo que a lo largo del tiempo se han inventado historias de todo tipo; como mitos sobre Aliens y naves espaciales.

La NASA ha revelado un video en HD en el que podemos ver todos los detalles, así como La Tierra girando detrás de la Luna; y lo que en realidad se muestra es una superficie golpeada por meteoritos, con gran cantidad de cráteres.

Views

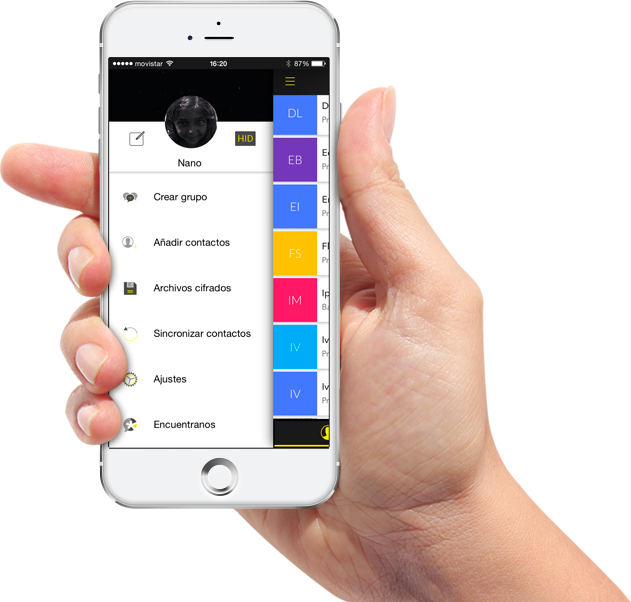

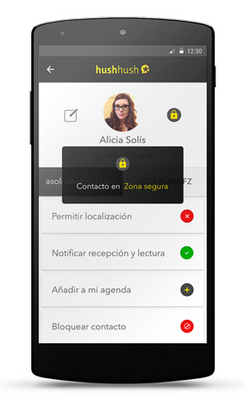

La zona segura

La zona segura

Soporte para otros dispositivos

Soporte para otros dispositivos

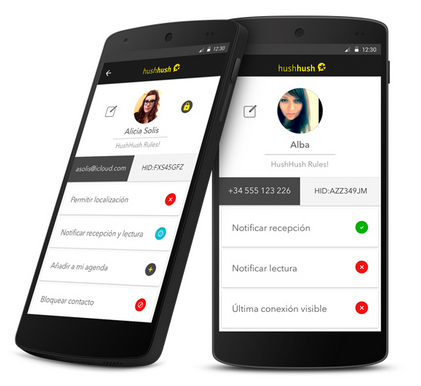

Envío de ficheros

Envío de ficheros