Muy pronto podrías desbloquear el celular con tu oreja

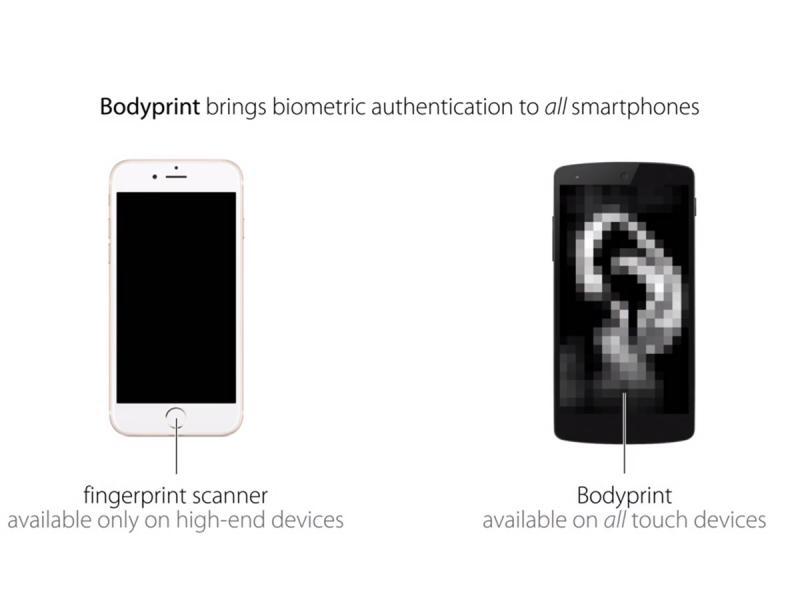

En el último año hemos escuchado hablar sobre las innovaciones y proyectos del laboratorio de investigación de Google, Google X. Sin embargo, muy pocos saben que Yahoo! también cuenta con uno, bajo el nombre de Yahoo! Labs, el cual creó recientemente un nuevo sistema para utilizar la pantalla de cualquier smartphone como escáner biométrico y así desbloquear el teléfono, sin necesidad de un avanzado sensor como el que integra el iPhone 6.

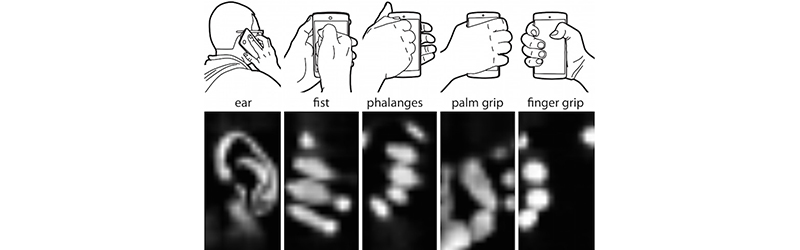

Esto es posible gracias al sistema de autenticación biométrica Bodyprint, el cual utiliza la pantalla táctil del smartphone para identificar al usuario por medio de sus orejas, puños, manos y dedos. Por ejemplo, al usar Bodyprint y recibir una llamada podrás evitar que alguien más conteste, ya que no reconocerá otra oreja que no sea la tuya.

En las pruebas realizadas, Bodyprint fue puesto a prueba por 12 personas en donde el sistema identificó correctamente las partes del cuerpo en un 99.98% de las veces. De hecho, en el escaneo de orejas Bodyprint tuvo una precisión del 99.8%, por lo que es una opción real y fiable para llevar la autenticación biomética a un sinfín de smartphones.

Este sistema también podría ser utilizado para resguardar documentos y aumentar la seguridad general de nuestros celulares, así que muy pronto podríamos decirle adiós a las contraseñas.

Fuente:parentesis.com

Views