Contraseñas con Emojis

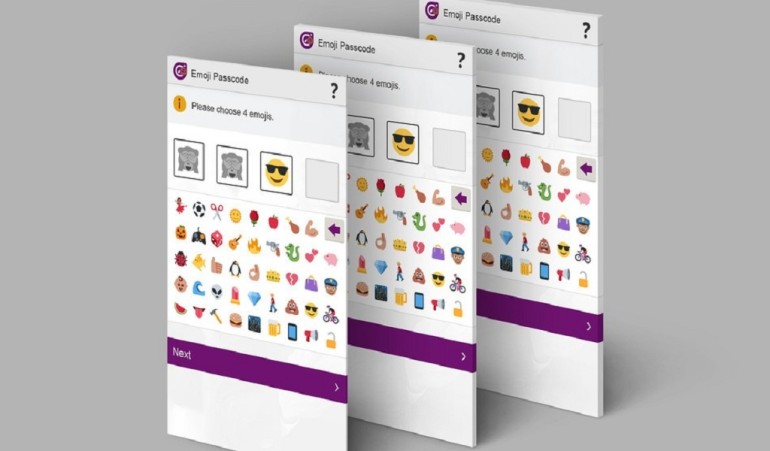

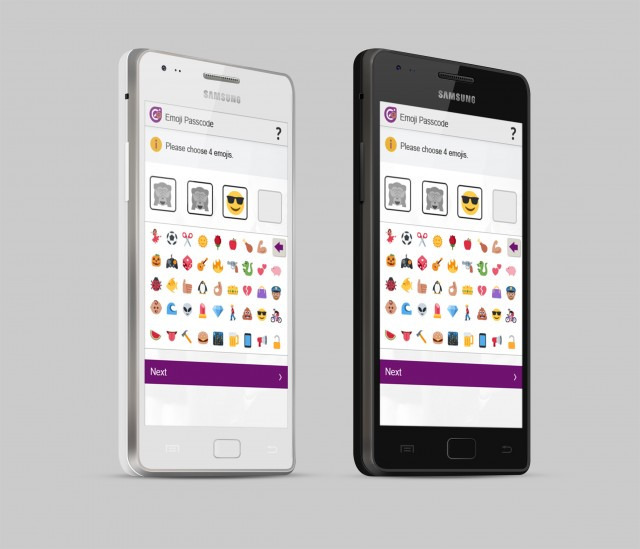

La firma Intelligent Environments, dedicada a servicios financieros y tecnológicos, ha anunciado una aplicación que permite la creación de contraseñas con Emojis, denominada como Emoji Passcode.

Detrás de esta idea se esconde una premisa bastante simple, y es que las imágenes son más fáciles de recordar que las combinaciones de letras y números, de forma que el uso de este tipo de iconos, los Emoji, ayuda incluso a los usuarios más olvidadizos a retener sus contraseñas en la cabeza.

Pero esta no es la única ventaja, y es que según nos cuentan el uso de Emojis como contraseña también resulta mucho más seguro que otras alternativas actuales, como por ejemplo los PIN bancarios, que utilizan cuatro números a elegir entre un total de diez, mientras que los Emoji podrían hacer lo propio pero de un total de 44.

La realidad es clara, tanto que el sistema se está empezando a implementar de forma limitada en ciertas aplicaciones de banca móvil, aunque obviamente no se descarta que se empiece a utilizar en otros sectores a corto o medio plazo.

Quién nos lo iba a decir, esos iconos que utilizamos a diario como contraseñas, una idea interesante sin ninguna duda.

Fuente:muycomputer.com

Views

Ya lo sabes, mejor una frase que una contraseña.

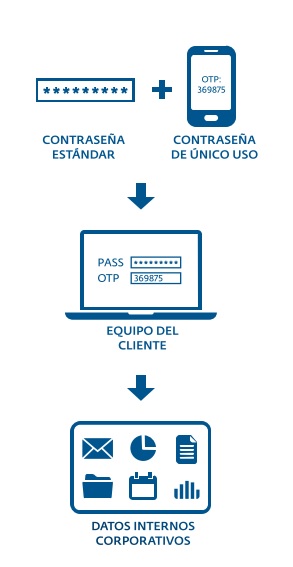

Ya lo sabes, mejor una frase que una contraseña. Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.

Concuerdan además en que el riesgo número uno para la seguridad empresarial está relacionado con el robo de contraseñas, las que suelen ser estáticas, cortas, de baja complejidad y, por ende, muy adivinables o predecibles.