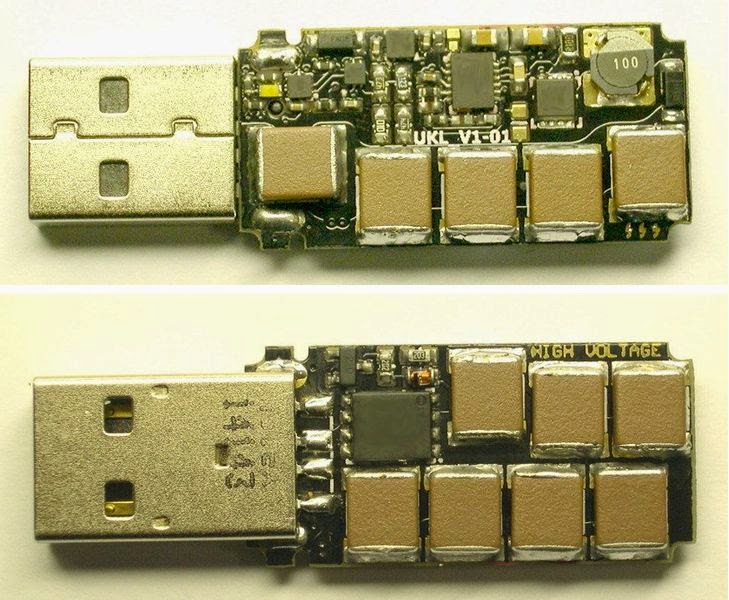

Pendrive que “mata” ordenadores USB Killer 2.0

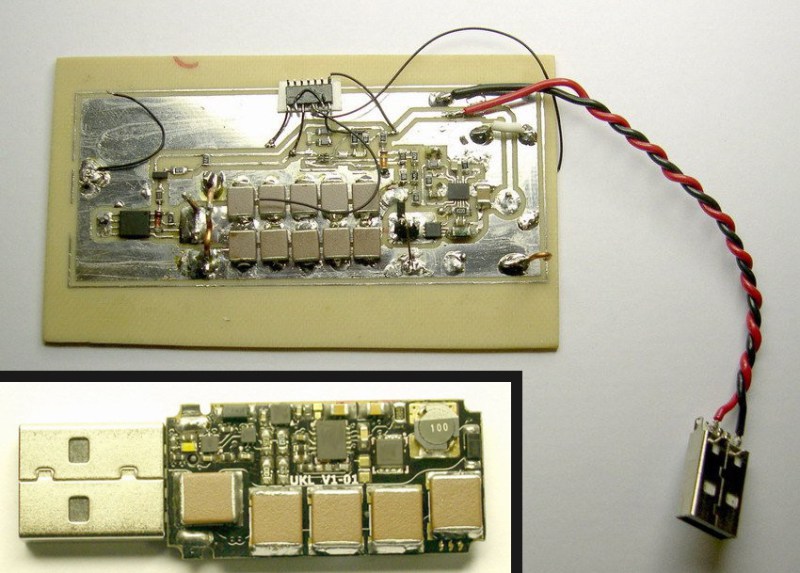

Un investigador de seguridad ruso ha desarrollado USB Killer 2.0, un dispositivo que en apariencia no deja de ser una unidad USB convencional, pero que en realidad es capaz de “freír” equipos y dejarlos totalmente inservibles en apenas unos segundos.

La clave está en que este pendrive “asesino” es capaz de aplicar una corriente inversa de 220 V en el puerto USB del equipo al que se conecta, de manera que cuando lo enchufamos se carga y devuelve una descarga suficiente como para acabar con prácticamente cualquier equipo.

En sí la idea no es nueva ya que su propio creador ya presentó una primera versión del mismo, pero aquél sólo era capaz de operar a 110 V y tenía un tiempo de operación más lento, por lo que en general podemos decir que resultaba mucho menos efectivo.

Por contra el USB Killer 2.0 opera casi al instante, por lo que no deja tiempo de reacción al usuario que, en general, no sospechará nada hasta que ya sea demasiado tarde para poder hacer nada.

Queda claro que las unidades USB son realmente peligrosas, y no sólo porque pueden contener malware que acabe dejando nuestro equipo inutilizado, sino porque además son capaces de albergar diseños que pueden incluso quemar un PC.

Fuente:muycomputer.com

Views

El último de estos engaños se llama WhatsApp Trendy Blue, el cual destaca entre los demás por poseer el icono de la bocina telefónica en azul, en lugar de tono tradicional verde.

El último de estos engaños se llama WhatsApp Trendy Blue, el cual destaca entre los demás por poseer el icono de la bocina telefónica en azul, en lugar de tono tradicional verde.

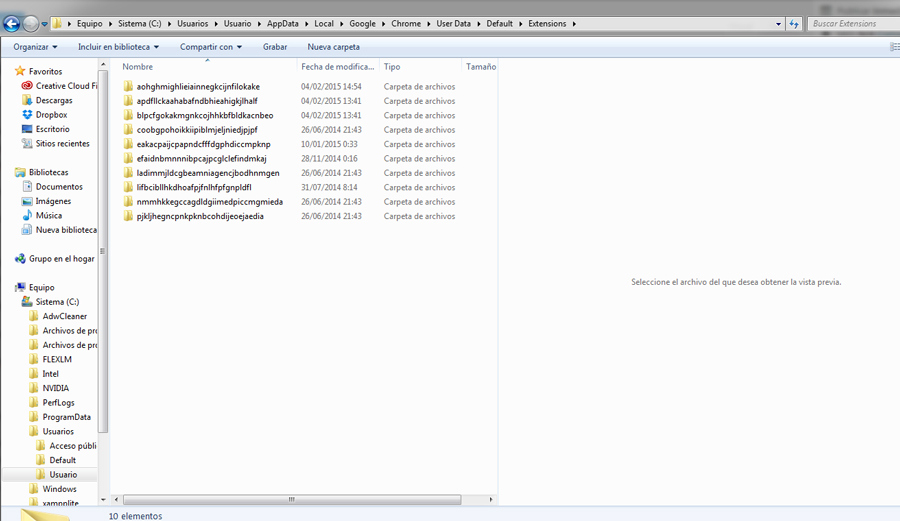

El virus es tan potente que toma control absoluto de la cuenta de Facebook del usuario. Bloquea ciertos botones como el del manejo de la seguridad de la cuenta y el cierre de sesión. Se instala automáticamente en una extensión del navegador que propaga la amenaza. Para eliminarlo se pueden tomar algunas acciones para limpiar o recuperar la cuenta de Facebook:

El virus es tan potente que toma control absoluto de la cuenta de Facebook del usuario. Bloquea ciertos botones como el del manejo de la seguridad de la cuenta y el cierre de sesión. Se instala automáticamente en una extensión del navegador que propaga la amenaza. Para eliminarlo se pueden tomar algunas acciones para limpiar o recuperar la cuenta de Facebook:

Tal es el caso de WebTitan Cloud, una poderosa herramienta basada en la nube con 99.99% de disponibilidad que no requiere de recursos propios o software de usuario final; además es extraordinariamente simple, rápida y se adapta de manera transparente a los lineamientos de seguridad de cada empresa, proporcionando un motor de políticas granular para la administración de usuarios, grupos, categorías, horarios de trabajo y demás funciones que garanticen una mayor productividad.

Tal es el caso de WebTitan Cloud, una poderosa herramienta basada en la nube con 99.99% de disponibilidad que no requiere de recursos propios o software de usuario final; además es extraordinariamente simple, rápida y se adapta de manera transparente a los lineamientos de seguridad de cada empresa, proporcionando un motor de políticas granular para la administración de usuarios, grupos, categorías, horarios de trabajo y demás funciones que garanticen una mayor productividad.

Abriendo el telón, dicen los más duchos en la materia que hace 43 años la computadora IBM Serie 360 fue atacada por el primer virus de la historia:

Abriendo el telón, dicen los más duchos en la materia que hace 43 años la computadora IBM Serie 360 fue atacada por el primer virus de la historia:  Desde aquel emblemático ataque del año 1972 al equipo de IBM la lista de las diez amenazas comenzó a ser estelarizada por virus de relevancia mundial, como

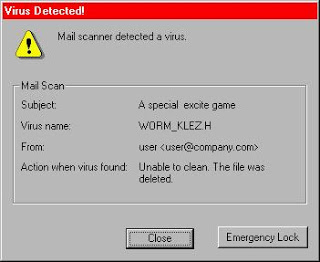

Desde aquel emblemático ataque del año 1972 al equipo de IBM la lista de las diez amenazas comenzó a ser estelarizada por virus de relevancia mundial, como